Los negocios son dinámicos. Los negocios generan cada vez más necesidades y la infraestructura de los negocios debe adaptarse a estas necesidades. Esto hace que la infraestructua esté en constante cambio. Toda organización está obligada a proteger toda aquella información que valore y signifique un riesgo a que llegue a manos de otras personas. Los CSO (Chief Security Officer ó Jefe de Seguridad) y/o CFO (Chief Financial officer ó Director financiero) se enfrentarán a la dura tarea de que los cambios significan que la infraestructura también debe cambiar. Necesitan considerar y encontrar las soluciones que sean más capaces de progresar.

Los negocios son dinámicos. Los negocios generan cada vez más necesidades y la infraestructura de los negocios debe adaptarse a estas necesidades. Esto hace que la infraestructua esté en constante cambio. Toda organización está obligada a proteger toda aquella información que valore y signifique un riesgo a que llegue a manos de otras personas. Los CSO (Chief Security Officer ó Jefe de Seguridad) y/o CFO (Chief Financial officer ó Director financiero) se enfrentarán a la dura tarea de que los cambios significan que la infraestructura también debe cambiar. Necesitan considerar y encontrar las soluciones que sean más capaces de progresar.

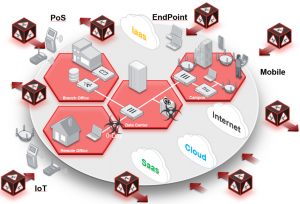

Solía haber un perímetro claramente definido y las estrategias de seguridad evolucionaron para protegerlo. Sin embargo, la evolución de la tecnología trajo consigo cambios que estas estrategias no podían afrontar; El Internet, las tecnologías de la nube y el gran uso de tecnologías inalámbricas contribuyen a un aumento masivo en los objetivosa atacar. Combinado con el hecho de que la mayoría de las redes están diseñadas para ser planas una vez dentro del perímetro, una vez que se rompe la red, el intruso puede moverse fácilmente lateralmente a través de la red. Esta es una preocupación clave para las empresas.

Pero también nos preocupa cómo los datos pueden salir de la red. La sombra IT, el uso de aplicaciones no autorizadas como Hightail o Dropbox también significa que hay un número de formas en las que los datos pueden salir de su red sin su conocimiento, lo que facilita la exfiltración de datos después de una intrusión de red.

La seguridad no tiene fronteras y la solución de seguridad debe adaptarse a ella. Debe ser flexible, abierto, y adaptarse al futuro rápidamente.

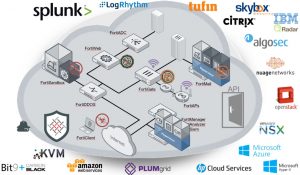

Debido a que la superficie de ataque se ha vuelto tan enorme y las nuevas amenazas han cambiado los estándares de seguridad, la solución de próxima generación debe ser colaborativa. Los componentes de las soluciones deben intercambiar información, informes de detección, análisis con el fin de advertir al administrador sobre los intentos de infección lo antes posible. La monitorización debe ser simple y eficaz, lo que significa que todos los componentes deben integrarse perfectamente entre sí.

Cada nueva solución no puede requerir que todos los dispositivos previamente instalados sean eliminados. Debe integrarse con soluciones de terceros y colaborar con ellos para que la solución final obtenga lo mejor de todas las funciones disponibles.

En femalSec utilizamos Fortinet Security Fabric, la última tecnología diseñada con una API para colaborar con cualquier solución estándar o asociaciones con una gran cantidad de soluciones disponibles en el mercado. Fortinet Security Fabric se compone de soluciones independientes colaborativas disponibles como SaaS (Software as a Service), IaaS (Infrastructure as a Service), máquinas virtualizadas, máquinas de hardware y más.

Controle las comunicaciones de su negocio mediante:

- Control de Aplicaciones

- Antivirus

- Filtrado Web

- AntiSpam

- Aceleración WAN

- Optimización del tráfico

- VPN

- IPS

- DLP

- Gestión y Control WIFI

- Autenticación doble factor

- Alta disponibilidad

- Integración con Directorio Activo

- Fuga de información DLP

- Sandboxing